Hoy aprendemos cómo configurar el firewall de Aruba Instant On Secure Gateway (SG), concretamente el modelo SG1004. Actualmente Aruba dispone de dos equipos en esta gama, el SG1004 y el SG2505P. La configuración es idéntica en ambos, por lo que esta guía te servirá sin importar el modelo que utilices.

¿Que vamos a aprender en este post? A realizar una configuración básica para poder gestionarlo en la nube. En futuros post veremos como crear reglas de firewall, portforwarding, etc.

Tabla de contenidos

Configuración inicial Secure Gateway

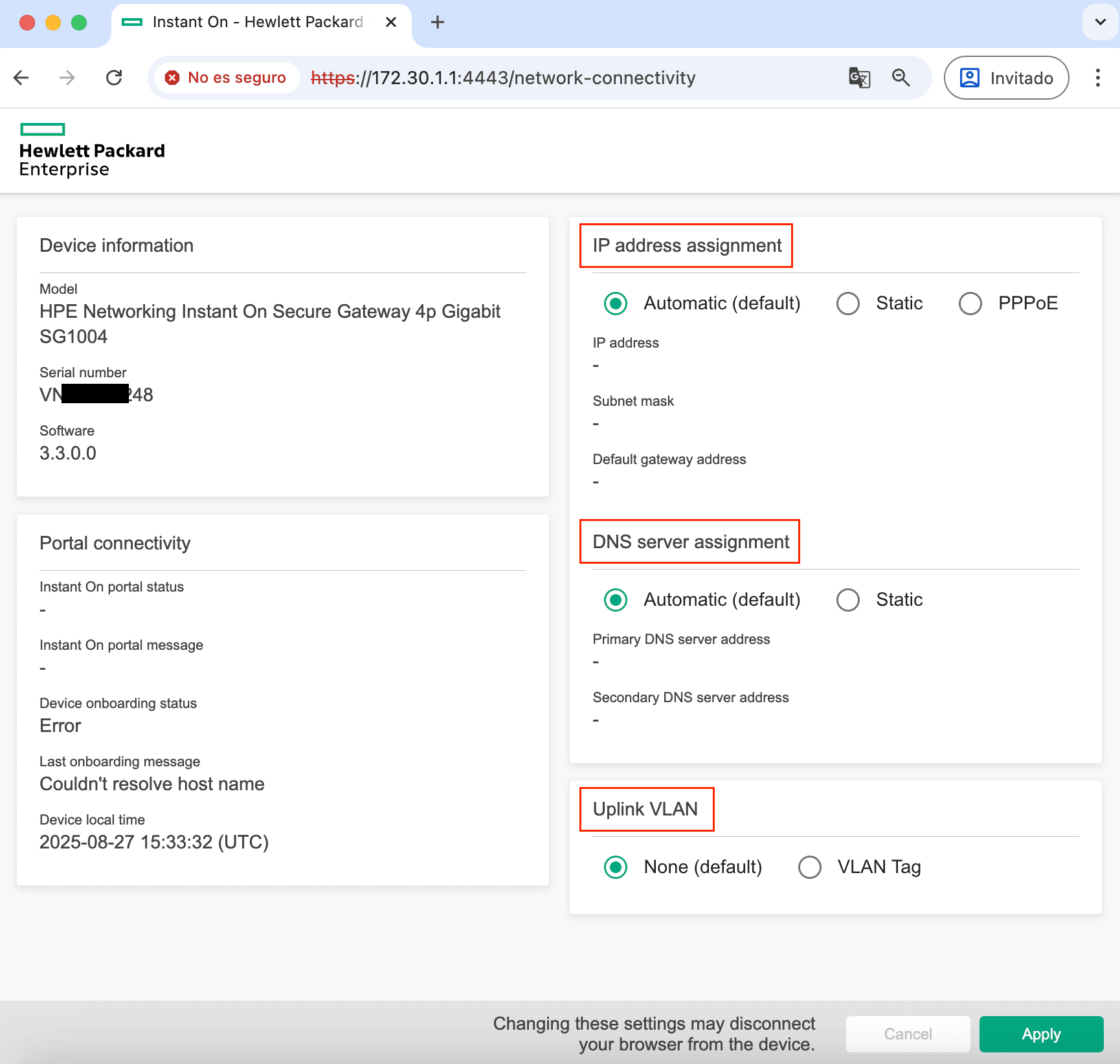

Para la puesta en marcha inicial, conectamos un PC a cualquier puerto LAN del SG. El dispositivo tiene un servidor DHCP activo por defecto, así que el PC recibirá una IP automáticamente dentro del rango 172.30.1.0/24.

Una vez que el Firewall nos asigne una dirección IP, accedemos a la interfaz de administración a través de la dirección IP predeterminada de la LAN, que por defecto es:

https://172.30.1.1:4443Conexión WAN – IP privada vs PPPoE

Ya dentro, configuramos el puerto WAN, a través del cual saldremos a Internet, y que admite tres modos de configuración:

- DHCP

- El SG recibe una IP por DHCP del router del ISP.

- Cuando el SG se encuentra detrás del router del ISP, se genera un escenario de doble NAT, ya que ambos dispositivos realizan traducción de direcciones (Router del ISP y SG)

- No se recomienda utilizar esta opción, ya que la dirección IP puede cambiar y generar problemas de conectividad.

- IP estática

- Se establece una IP estática privada dentro del rango del router del ISP.

- También implica doble NAT.

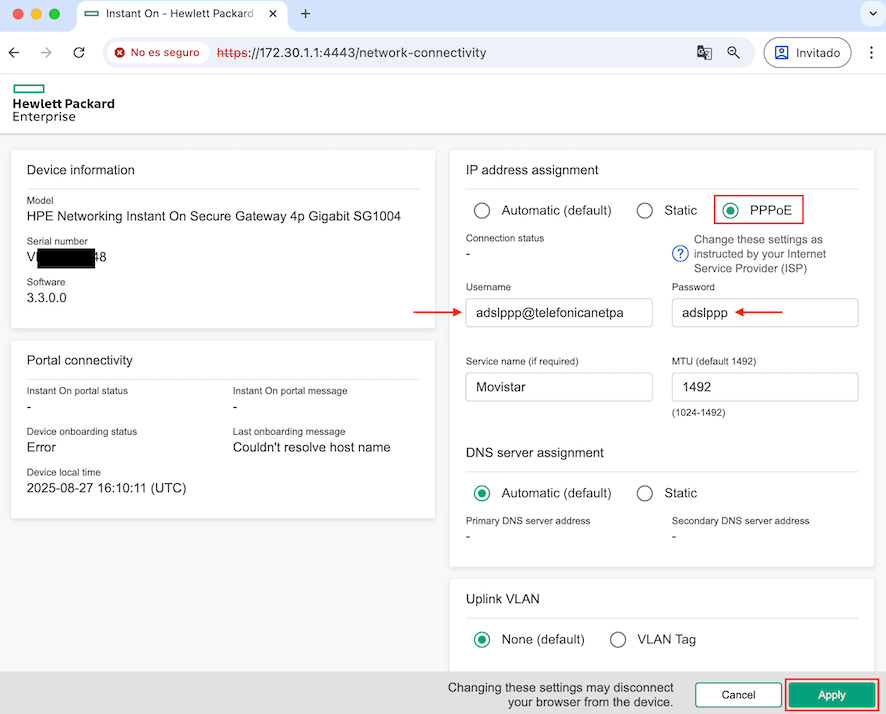

- PPPoE

- Introduces usuario y contraseña que te da tu ISP.

- El SG recibe directamente la IP pública en su interfaz WAN.

- Solo el SG hace NAT → no hay doble NAT.

Si configuramos el SG en modo DHCP o IP estática, estaremos en un escenario de doble NAT. En este caso, será necesario redirigir todos los puertos en el router del ISP hacia la IP del SG, de modo que el filtrado y control del tráfico se realice únicamente desde el SG. A esta acción de redirigir todo el tráfico entrante hacia un único dispositivo, muchos routers de los ISP la denominan DMZ.

En la mayoría de routers de ISP, la opción DMZ no significa realmente una zona desmilitarizada como en un firewall profesional, sino simplemente redirigir todo el tráfico entrante a un host concreto (en este caso, el SG).

Por el contrario, si utilizamos PPPoE, el SG obtiene directamente la IP pública en su interfaz WAN, por lo que todo el port forwarding se gestiona exclusivamente desde el propio SG, evitando el doble NAT.

Con esta información, ya es posible configurar el SG según las necesidades de cada entorno. En nuestro caso, optaremos por la conexión PPPoE.

Una vez configurado, el SG debería tener acceso a Internet. El siguiente paso es vincularlo con la nube de Aruba, desde donde se gestionan el firewall, las redirecciones de puertos y otras funciones. Por el momento, esta configuración no puede realizarse de forma local, únicamente a través del cloud.

Agregar el Secure Gateway al portal de Aruba

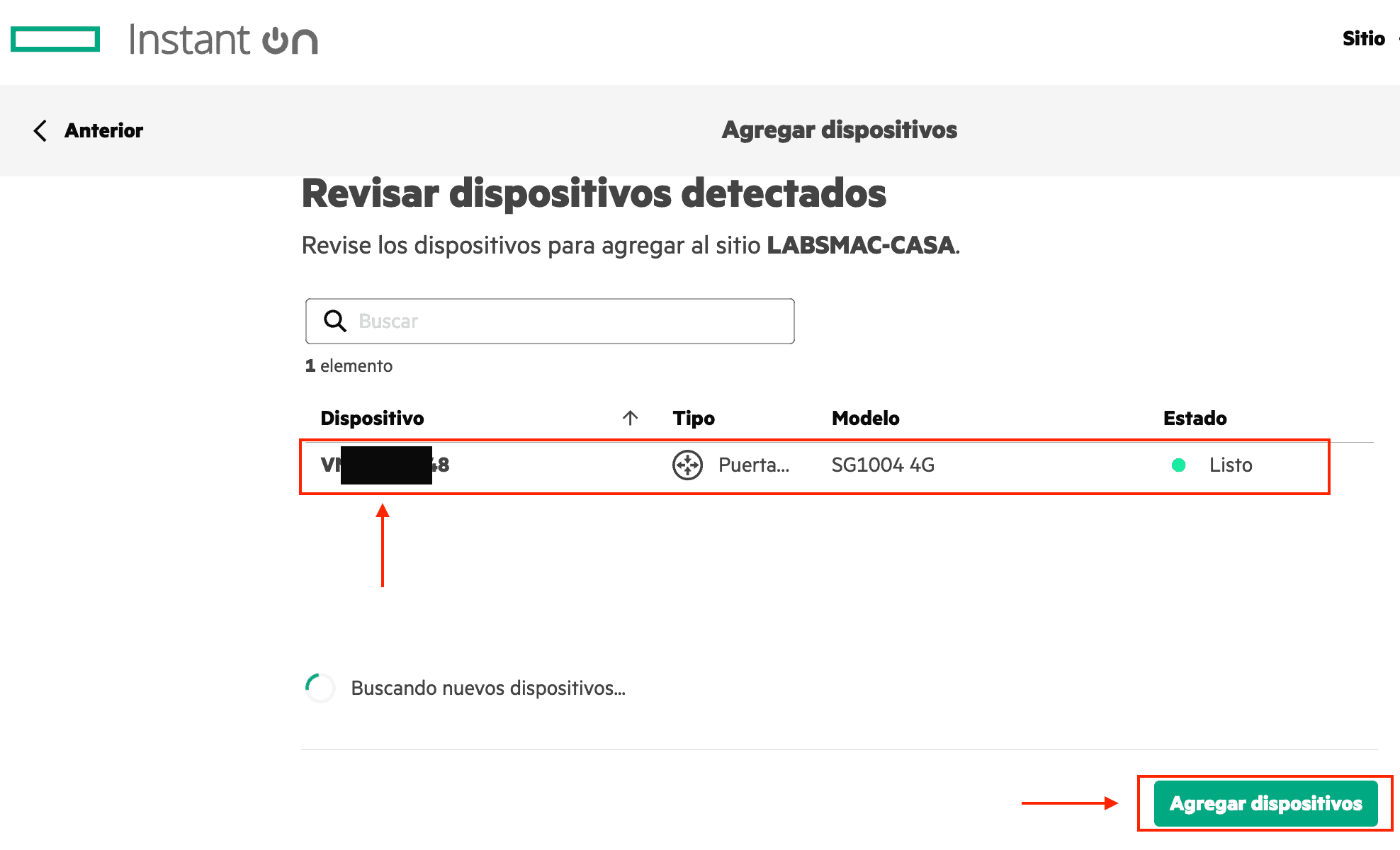

Accedemos al portal de Aruba (https://portal.arubainstanton.com) con nuestras credenciales, sino tenemos, nos creamos una cuenta.

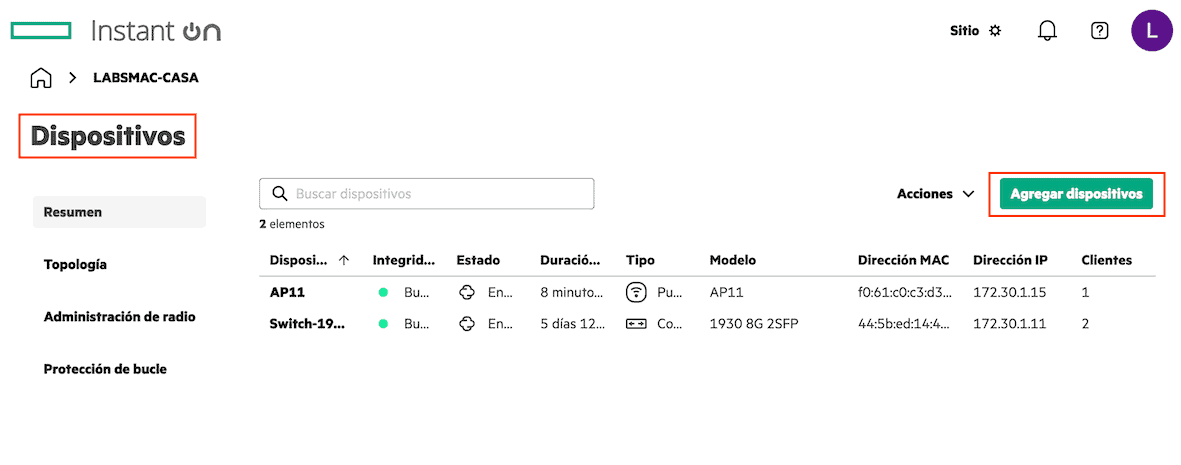

Dentro del sitio, vamos a Dispositivos > Agregar dispositivos

Empezará una búsqueda y debería encontrarnos automáticamente el SG; si no lo hace, debemos introducir su número de serie. Una vez que encuentre el o los dispositivis, clicamos en Agregar dispositivos.

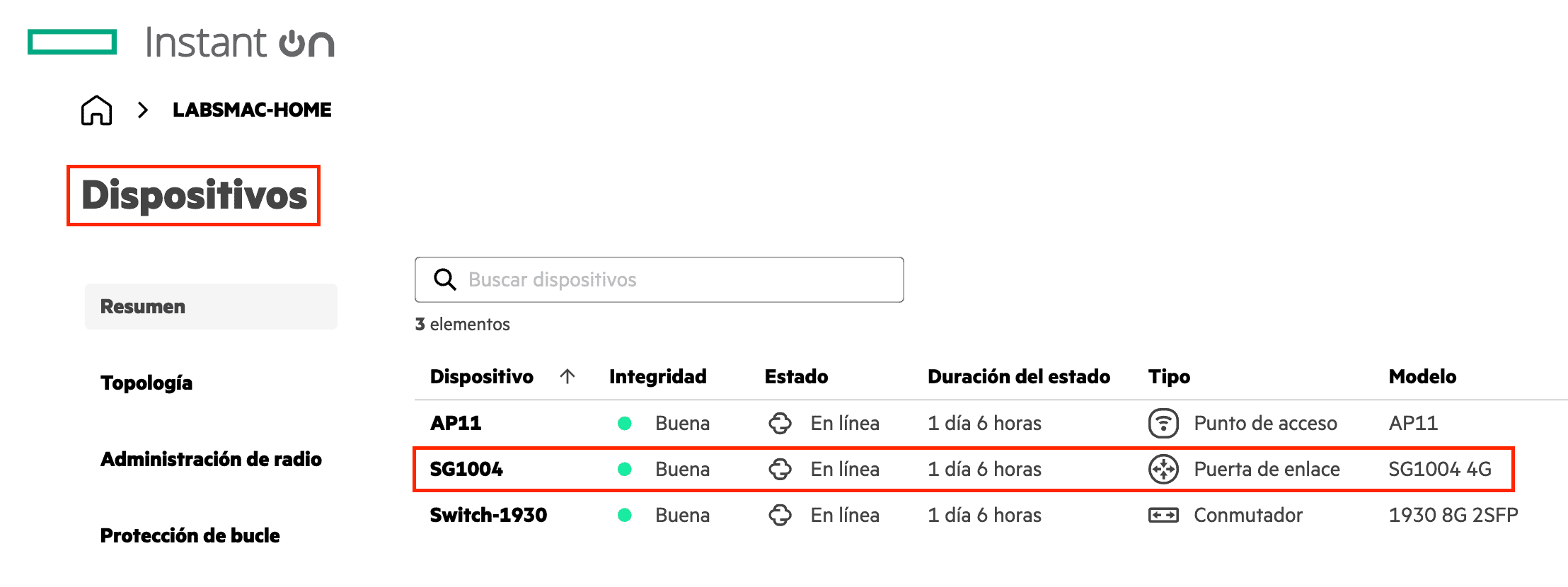

Nos aparecerá una ventana preguntándonos si estamos seguros; hacemos clic en Sí. Después, el sistema sincronizará los dispositivos con la nube de Aruba y, si accedemos a la pestaña Dispositivos, debería mostrarse el SG con su estado en línea.

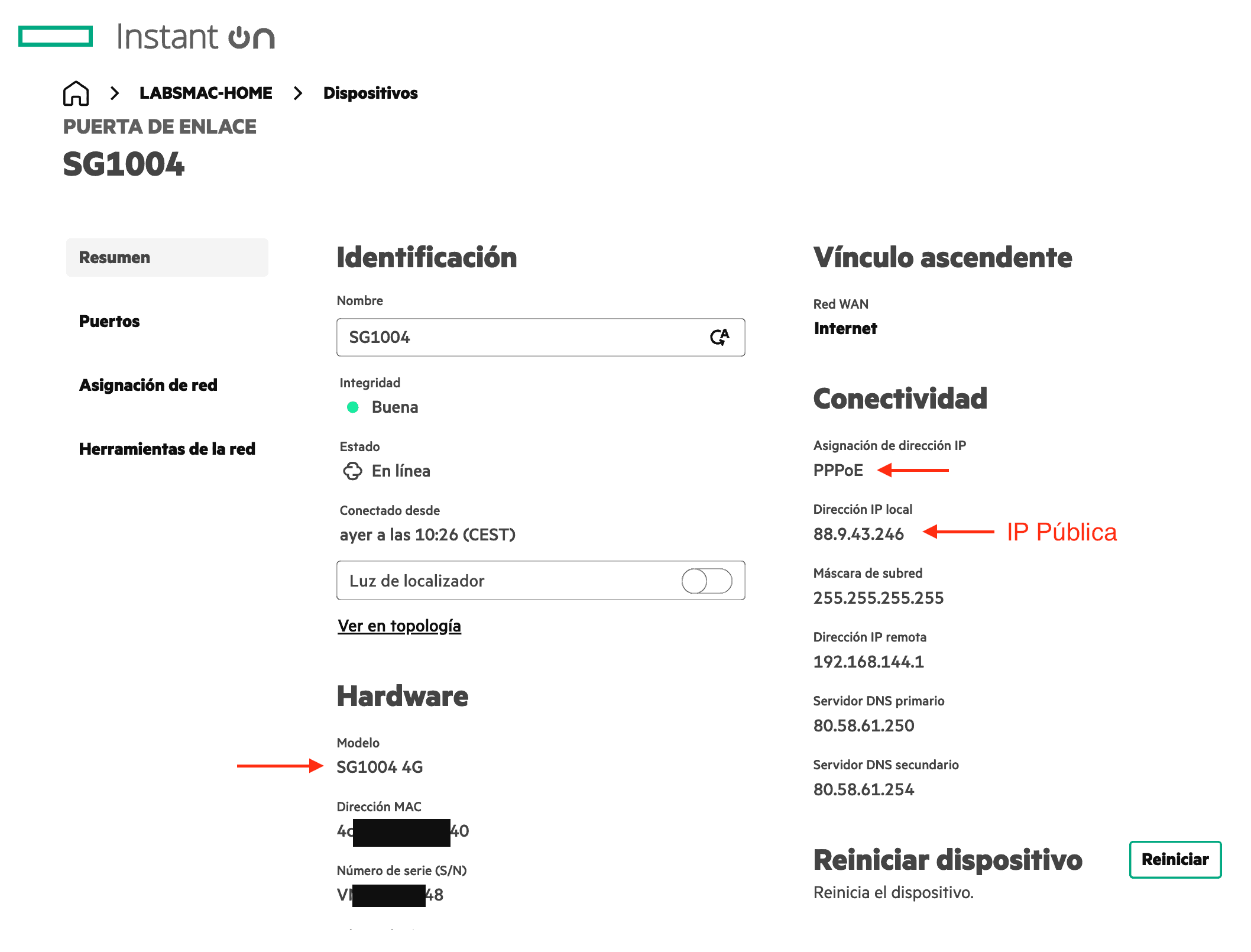

Si clicamos en el dispositivo SG, podremos ver datos del mismo cómo:

- Modelo

- Integridad, es decir, si esta encendido, apagado, con problemas, etc.

- Dirección IP, en este caso le llega la dirección pública por tener la conexión PPPoE

- y mucho más…

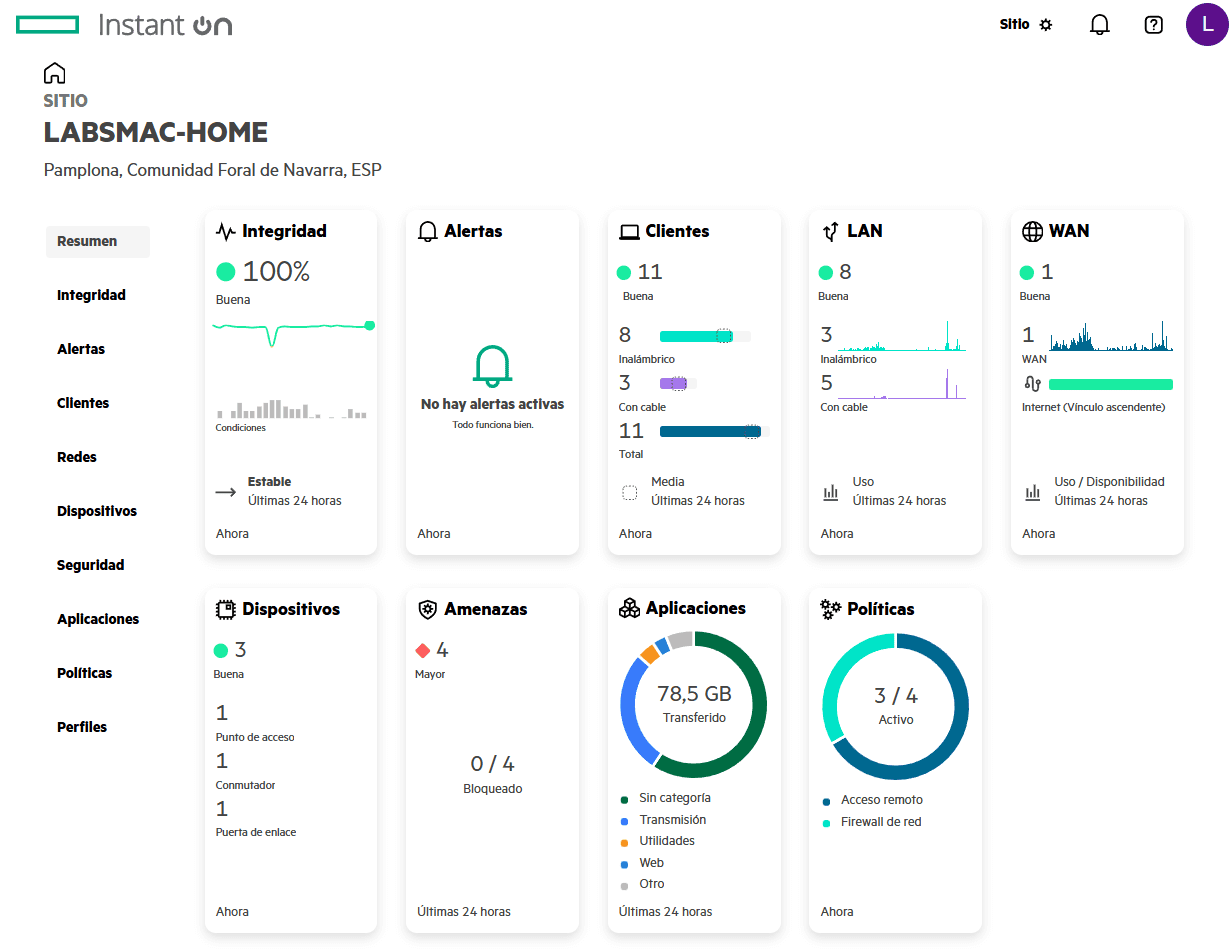

Al acceder a la pantalla principal del sitio, veremos cómo se habilitan nuevas opciones como Seguridad, Políticas, entre otras. Estas corresponden a las funcionalidades del firewall de Aruba, que incluyen, por ejemplo: VPN site-to-site, VPN client-to-site, gestión de amenazas, politicas o reglas de firewall y muchas más.

Aquí te muestro cómo configurar una VPN client to site con Aruba usando Wireguard.

En los próximos post veremos VPN site-to-site, configuración de un failover en la WAN y más cosas interesantes, reglas de firewall. Nos vemos en la próxima.